据介绍,骇客正在小规模借助WordPress中文网站Tatsu Builder应用领域程序中的远距标识符继续执行安全可靠漏洞 CVE-2021-25094发动反击。

Tatsu Builder是一个炙手可热的应用领域程序,提供更多了强悍的模版撰稿机能,软件系统在页面应用领域程序中,约有100,000个中文网站加装了该应用领域程序。

最终目标安全可靠漏洞CVE-2021-25094是由分立科学研究相关人员路易斯·克莱尔(Vincent Michel)发现的,路易斯于2022年3月28日公开公布了该安全可靠漏洞以及基本概念校正(PoC)安全可靠漏洞借助标识符。该安全可靠漏洞容许远距反击者在使用已过期版应用领域程序(3.3.12以后的大部份版)的伺服器上继续执行任一标识符。

分销商在3.3.13版中正式发布了插件,并在2022年4月7日通过邮件呼吁使用者展开应用领域预览。

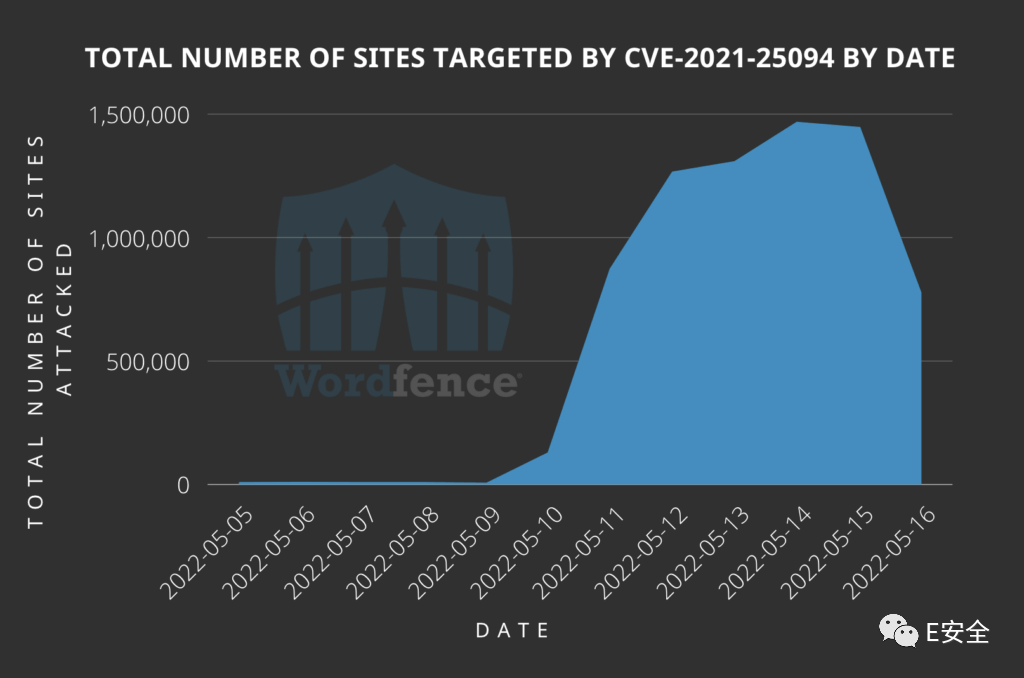

为WordPress应用领域程序提供更多安全可靠软件系统的Wordfence子公司一直在监视现阶段的反击,小规模反击大潮始自2022年5月10日,并在4李珊珊达到颠峰,目前仍在展开中。尽管自4月底以来已近插件需用,但是据科学研究相关人员估算,仍有20,000到50,000个中文网站在运转Tatsu Builder的易受反击版。

受反击的中文网站数目

反击技术细节

Wordfence调查报告称,其顾客遭遇了数百亿次反击,该子公司在2022年5 月14日制止了仅约590亿次的反击试著。在接之后的两天里,反击数目略有上升,但安全可靠漏洞借助仍处于高质量。

Wordfence检验到和制止的反击

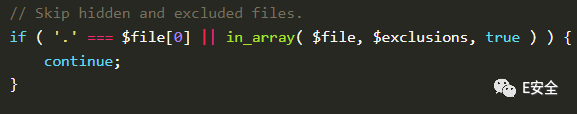

严重威胁参加者企图将恶意程序dropper转化成到“wp-content/uploads/typehub/custom/”产品目录子配置文件中,使其成为暗藏文件。Dropper名为“.sp3ctra_XO.php”,MD5基元值3708363c5b7bf582f8477b1c82c8cbf8。

扩展的文件检查机能跳过了暗藏文件

Wordfence调查报告称,超过一百亿次的反击仅来自三个IP地址:148.251.183[.]254、176.9.117[.]218和217.160.145[.]62,中文网站管理员应将这些IP添加到制止列表中。为了规避反击风险,建议大部份Tatsu Builder应用领域程序使用者将其升级到3.3.13版。

对此,移动和网络安全可靠公司The Media Trust的首席继续执行官克里斯·奥尔森(Chris Olson)表示:“当谈到网络安全可靠时,大多数组织很少考虑他们的中文网站,Tatsu安全可靠漏洞向我们展示了为什么这是错误的,中文网站在营销和创收

奥尔森指出,作为预防措施,任何管理组织中文网站的人都应该定期展开维护,包括预览应用领域程序和安全可靠插件。“如果它运转WordPress或其他严重依赖第三方标识符的开源CMS,那就更应该如此,因为这些是风险的主要驱动因素。”