全文:责任编辑特别针相关联用程序的布吕马优点,做呵呵深入细致如是说,以期他们在展开WEB前端开发和试验时,相关联用程序布吕马优点有全面性的认知和掌控。

1 序言

在WEB前端开发中,他们经常会遇到“布吕马”难题,最常用的就是应用程序在A搜索引擎网页推送B搜索引擎的允诺时能被管制。布吕马难题涉及到WEB网页可靠性难题,操作失误会造成使用者个人隐私外泄风险,但有时销售业务上又需要展开布吕马允诺。如何恰当的使用布吕马功能,既能满足用户销售业务需求,又能够满足用户可靠性要求,显得至关重要。

责任编辑特别针相关联用程序的布吕马优点,做呵呵深入细致如是说,以期他们在展开WEB前端开发和试验时,相关联用程序布吕马优点有全面性的认知和掌控。

2 背景科学知识如是说

2.1 相混经济政策

1995年,相混经济政策由 Netscape 公司导入应用程序。目前,所有应用程序都实行这个经济政策。

起初,它的涵义是指,A 网页增设的 Cookie,B 网页无法打开,假如这两个网页“相混”。所谓“相混”指的是“三个完全相同”:

协议完全相同搜索引擎完全相同路由器完全相同相混经济政策的目的,是为的是保证使用者重要信息的安全可靠,避免蓄意的中文网站盗取数据。

构想这样一种情况:

A 中文网站是一家商业银行,使用者登入之后,A 中文网站在使用者的电脑上增设了一个 Cookie,包涵了一些个人隐私重要信息(比如银行存款总值)。使用者离开 A 中文网站之后,又去出访 B 中文网站,假如没相混管制,B 中文网站能加载 A 中文网站的 Cookie,所以个人隐私重要信息就会外泄。更可悲的是,Cookie 往往用以留存使用者的登入状态,假如使用者没退出登入,其他中文网站就能伪装成使用者,放任。因为应用程序同时还规定,递交配置文件不受相混经济政策的管制。由此看来,相混经济政策是须要的,否则 Cookie 能共享资源,网络就不无安全可靠可说了。

当前,假如非相混,共有四种行为受到管制:

Cookie、LocalStorage 和 IndexDB 难以加载DOM 难以获得AJAX 允诺无法推送2.2 为什么要有布吕马管制

Ajax 的相混思路主要是为的是避免 CSRF(considerably允诺伪造) 反击,假如没 AJAX 相混思路,相当脆弱,他们发动的每一次 HTTP 允诺单厢所带允诺门牌号相关联的 cookie,所以能做如下表所示反击:

使用者登入了自己的商业银行网页 http://mybank.com,http://mybank.com向使用者的cookie中添加使用者标识。使用者浏览了蓄意网页 http://evil.com。执行了网页中的蓄意AJAX允诺代码。http://evil.com向http://mybank.com发动AJAX HTTP允诺,允诺会默认把http://mybank.com相关联cookie也同时推送过去。商业银行网页从推送的cookie中提取使用者标识,验证使用者无误,response中返回允诺数据。此时数据就外泄了。而且由于Ajax在后台执行,使用者难以感知这一过程。DOM相混思路也一样,假如 iframe 之间能布吕马出访,能这样反击:

做一个假中文网站,里面用iframe嵌套一个商业银行中文网站http://mybank.com。把iframe宽高啥的调整到网页全部,这样使用者进来除了搜索引擎,别的部分和商业银行的中文网站没任何差别。这时假如使用者输入账号密码,他们的主中文网站能布吕马出访到http://mybank.com的dom节点,就能拿到使用者的输入了,所以就完成了一次反击。所以有了布吕马出访管制之后,他们才能够安全可靠的上网。

3 应用程序布吕马的解决方案

3.1 CORS标准

CORS 是一个 W3C 标准,全称是布吕马资源共享资源(CORSs-origin resource sharing),它允许应用程序向跨源服务器,发出XMLHttpRequest允诺。

其实,准确的来说,布吕马机制是阻止了数据的布吕马

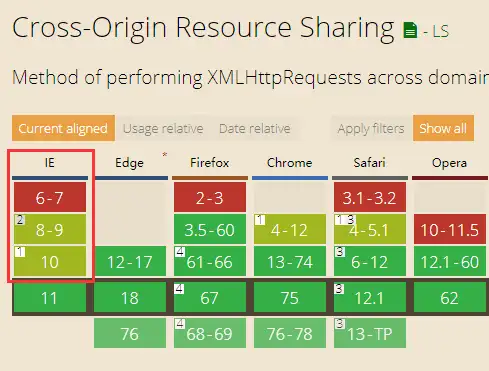

CORS需要应用程序和服务器同时支持。目前,所有应用程序都支持该功能,IE应用程序无法低于IE10。

https://caniuse.com/#search=cors

整个CORS通信过程,都是应用程序自动完成,不需要使用者参与。对于开发者来说,CORS通信与相混的AJAX通信没差别,代码完全一样。应用程序一旦发现AJAX允诺跨源,就会自动添加一些附加的头重要信息,有时还会多出一次附加的允诺,但使用者不会有感觉。

因此,实现CORS通信的关键是服务器。只要服务器实现了CORS接口,就能布吕马通信。

3.2 CORS布吕马判定的总体流程

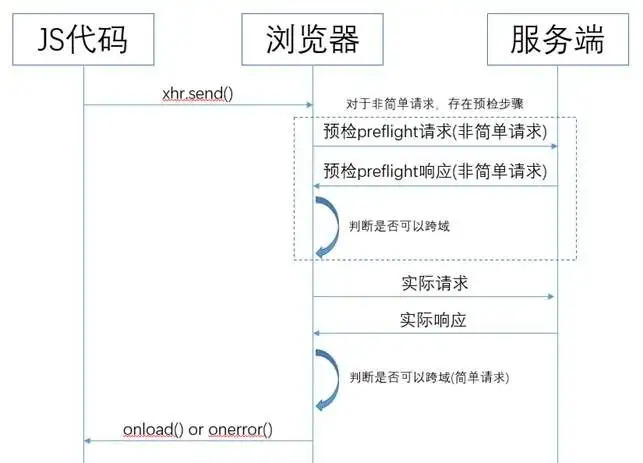

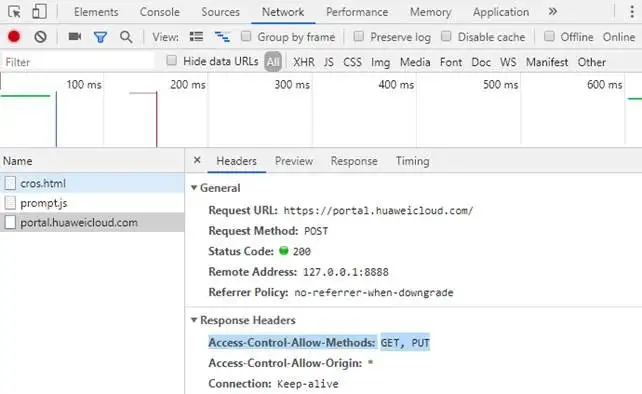

如图所示,布吕马的判定流程为:

网页上的JS代码,从应用程序上推送XMLHttpRequest允诺到服务端假如该允诺为简单允诺,应用程序会直接推送实际允诺到服务端,应用程序会根据服务端的响应,判断该允诺是否能布吕马:(1)假如无法布吕马,应用程序会报错,阻止JS代码进一步执行;

(2)假如能够布吕马,则JS能正常处理响应,展开后续销售业务流程

假如该允诺为非简单允诺,应用程序会先推送一个预检允诺(preflight),方法为OPTIONS,然后特别针对服务器的响应,做上述跟简单允诺一样相同的判断:(1)假如无法布吕马,则实际允诺不会推送

(2)假如能够布吕马,则实际允诺会展开推送,展开后续销售业务处理

值得说明的是,应用程序在布吕马的情况下,允诺单厢推送出去,但是对于响应会判断是否满足用户布吕马条件,假如

3.3 简单允诺

实际上应用程序将CORS允诺分成两类:简单允诺(simple request)和非简单允诺(not-so-simple request)。

只要同时满足用户以下条件,就属于简单允诺,一般来说,只需要满足用户前两个即可:

允诺方法是如下表所示四种方法之一:GET、POST、HEADHTTP消息头不超过如下表所示几个字段:Accept

Accept-Language

Content-Language

Last-Event-ID

Content-Type:只限于三个值:application/x-www-form-urlencoded、multipart/form-data、text/plain

允诺中的任意XMLHttpRequestUpload 对象均没注册任何事件**器XMLHttpRequestUpload 对象能使用 XMLHttpRequest.upload 属性出访。允诺中没使用 ReadableStream 对象对于简单允诺,应用程序会直接发动CORS允诺,将实际允诺发给服务器,服务器返回响应给应用程序,同时在响应头域中携带CORS相关头域,供应用程序展开布吕马判断。

3.4 非简单允诺

非简单允诺时指那些对服务器有特殊要求的允诺,比如允诺方法是 PUT或 DELETE,或者 Content-Type 的类型是 application/json。简而言之,不是简单允诺的HTTP允诺,都是非简单允诺。

非简单允诺的 CORS 允诺,会在正式通信之前,使用 OPTIONS 方法发动一个预检(preflight)允诺到服务器,应用程序先询问服务器,当前网页所在的搜索引擎是否在服务器的许可名单之中,以及能使用哪些 HTTP方法和头重要信息字段。只有得到肯定答复,应用程序才会发出正式的 XMLHttpRequest 允诺,否则就报错。

3.5 CORS相关头域

所以,无论是简单允诺,还是非简单允诺,应用程序单厢对响应头域中的CORS相关字段展开判断,CORS的常用字段有如下表所示几个:

3.5.1 Access-Control-Allow-Origin(必选)

涉及简单Http允诺、非简单Http允诺

涵义:允许的搜索引擎,只能填 *(通配符)或者单搜索引擎

举例:

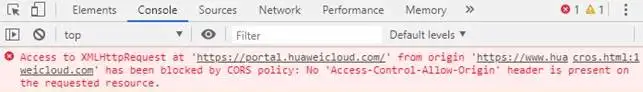

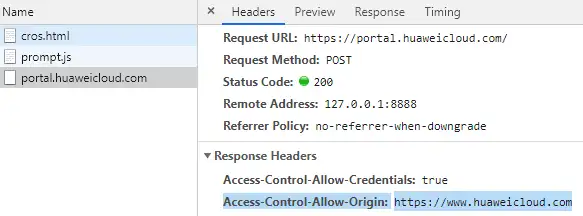

从https://www.huaweicloud.com网页,推送https://portal.huaweicloud.com允诺,假如服务器响应头域中没填写Access-Control-Allow-Origin,应用程序会报错:

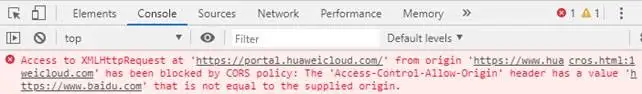

或者取值不为https://www.huaweicloud.com,应用程序也会报错:

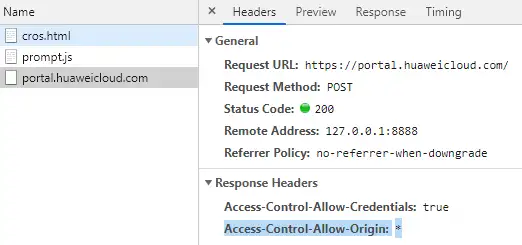

填写为*或者https://www.huaweicloud.com,则不会报错:

3.5.2 Access-Control-Allow-Credentials(可选)

涉及简单Http允诺、非简单Http允诺

涵义:表示是否允许推送Cookie,只有一个可选值:true(必为小写)。假如不包涵cookies,请略去该项,而不是填写false。这一项与 XmlHttpRequest 对象当中的 withCredentials 属性应保持一致,即 withCredentials 为true时该项也为true;withCredentials 为false时,省略该项不写。反之则导致允诺失败。

举例:

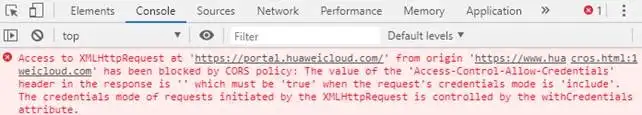

当XmlHttpRequest中增设了withCredentials为true,假如服务器响应里没Access-Control-Allow-Credentials字段,则应用程序会报错:

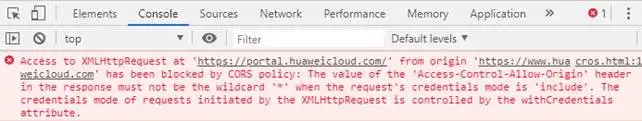

特别的,当XmlHttpRequest中增设了withCredentials为true时,还要求Access-Control-Allow-Origin字段无法为通配符*,其实这也好认知,因为增设了withCredentials,表示允许布吕马推送Cookie,假如Origin允许为*的话,可靠性就会大大降低了,很容易构造considerably反击:

3.5.3 Access-Control-Expose-Headers(可选)

涉及简单Http允诺、非简单Http允诺

涵义:CORS允诺时,XMLHttpRequest对象的getResponseHeader()方法只能拿到6个基本字段:Cache-Control、Content-Language、Content-Type、Expires、Last-Modified、Pragma。假如想拿到其他字段,就必须在Access-Control-Expose-Headers里面指定。

举例:

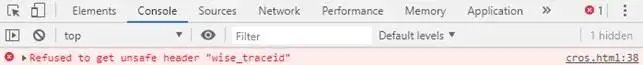

xhr. getResponseHeader(“wise_traceid”)

假如在服务器响应中,没携带Access-Control-Expose-Headers或者Access-Control-Expose-Headers的值不包涵wise_traceid,则应用程序会报错,JS拿到的值也是null:

3.5.4 预检允诺preflight

根据上述分析,假如是非简单Http允诺,应用程序会先推送一个预检允诺,要求服务器展开确认。预检允诺使用的方法是OPTIONS,表示这个允诺是用以询问的,头重要信息里面,关键字段是Origin,表示允诺来自哪个源。

除了Origin字段,”预检”允诺的头重要信息包括两个特殊字段:

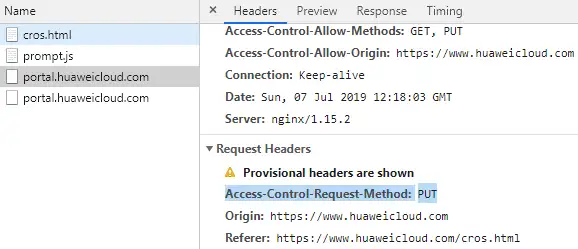

Access-Control-Request-Method该字段是必须的,用以列出应用程序的CORS允诺会用到哪些HTTP方法,如PUT:

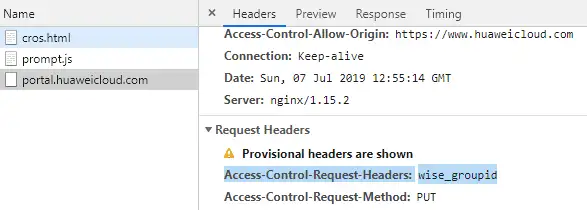

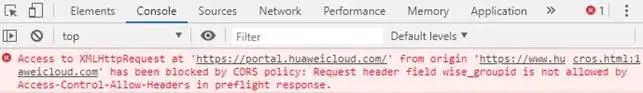

Access-Control-Request-Headers该字段是一个逗号分隔的字符串,指定浏览器CORS允诺会额外推送的头重要信息字段,当使用了简单允诺那5个字段之外的字段,应用程序会在OPTIONS允诺头域中,指定 Access-Control-Request-Headers的取值,如:

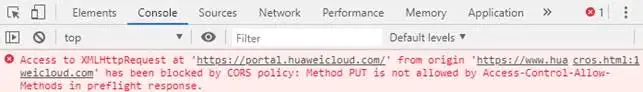

假如预检允诺的响应,应用程序没校验通过,不允许布吕马,应用程序除了会在控制台报错之外,后续实际允诺也不会推送了。

3.5.5 Access-Control-Allow-Methods(必选)

涉及非简单Http允诺

备注:对于简单允诺的GET、POST方法,该字段不是必选的,应用程序会默认允许这两个方法展开布吕马

举例:

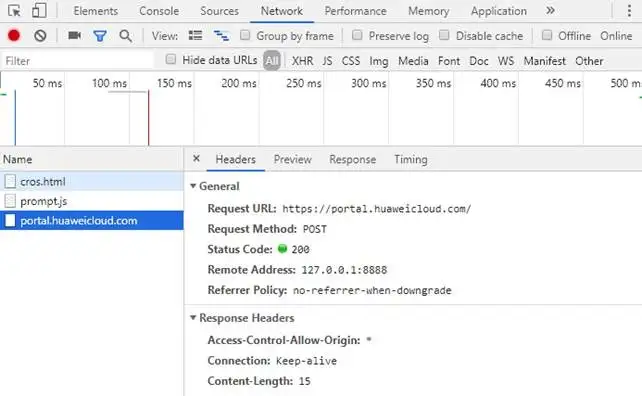

从https://www.huaweicloud.com,布吕马出访https://portal.huaweicloud.com,HTTP方法为POST,假如服务器响应里没Access-Control-Allow-Methods,布吕马允诺能够成功:

假如服务器响应里Access-Control-Allow-Methods不包涵POST,布吕马允诺也能成功:

假如允诺为PUT方法,但响应里没携带Access-Control-Allow-Methods或者取值不包涵PUT,应用程序会报错:

3.5.6 Access-Control-Allow-Headers(可选)

涉及非简单Http允诺

涵义:该字段指定了布吕马允许增设的非简单Http允诺头(5个简单Http允诺头之外的头域),(当预允诺中包涵 Access-Cont

举例:

假如在XMLHttpRequest中增设了wise_groupid字段,而服务器响应中,没Access-Control-Allow-Headers头域,或者Access-Control-Allow-Headers头域的值不包涵wise_groupid,则应用程序会报错:

3.5.7 Access-Control-Max-Age(可选)

涉及简单Http允诺、非简单Http允诺

涵义:用以指定本次预检允诺的有效期,单位为秒。例如,Access-Control-Max-Age被增设为1728000,表示有效期是20天(1728000秒),即允许缓存该条回应1728000秒(即20天),在此期间,不用发出另一条预检允诺。

4 其它布吕马手段

4.1 JSONP布吕马

在HTML文档中,有一个script标签,该标签一般会引用当前HTML文档需要加载的js脚本,例如:

应用程序在加载HTML文档时,会顺序加载script标签中src的门牌号,这种加载是能布吕马加载的,应用程序不会阻止布吕马的js加载。

此外,还有img等标签,能布吕马加载。

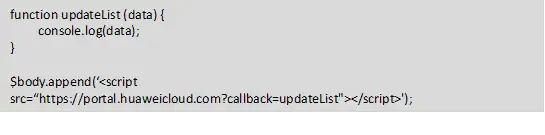

而 JSONP正是利用了script/img等标签能够布吕马加载,来实现布吕马允诺的功能,如下表所示代码所示:

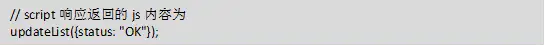

代码先定义一个全局函数,然后把这个函数名通过callback参数添加到script标签的src,script的src就是需要布吕马的允诺,然后这个允诺返回可执行的JS文本:

由于它是一个js,并且已经定义了upldateList函数,所以能正常执行,并且布吕马的数据通过传参得到。这就是JSONP的原理。

容,打印在控制台:

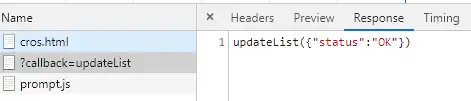

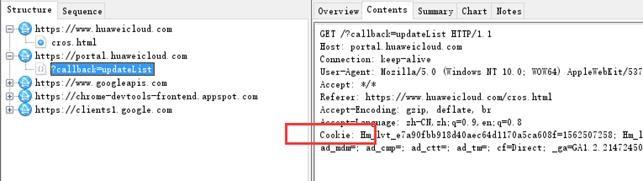

JSONP方式布吕马出访的时候,还会携带搜索引擎的Cookie:

从上面能看到,JSONP方式布吕马,会不受相混经济政策影响,并且会携带布吕马搜索引擎的Cookie,同样也会存在安全可靠风险。

由于JSONP是利用script/img等标签来实现布吕马,而应用程序加载这些标签,使用的是GET方法,这就要求销售业务对于一些重要的允诺,无法够使用GET方法递交数据,必须要使用POST方法,这样就难以利用JSONP进行布吕马允诺了。

4.2 服务端转发

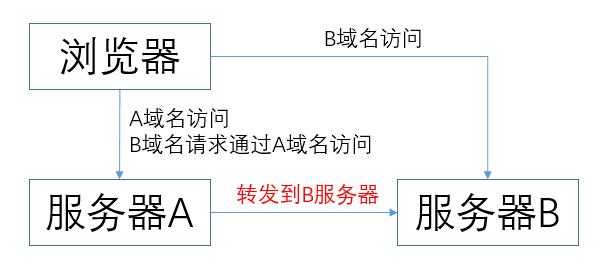

如上图所示,服务端转发实现布吕马出访的基本原理是,将出访B搜索引擎的允诺,通过出访A搜索引擎,由A服务器转发给B服务器:

举例:

在https://www.huaweicloud.com网页上,想要出访https://portal.huaweicloud.com/v1/template接口,所以能通过如下表所示手段实现布吕马:

网页上调用https://www.huaweicloud.com/portal/v1/template接口www.huaweicloud.com服务器,对于/portal开头的允诺,统一去掉portal路径,转发给portal.huaweicloud.com服务器,相当于www.huaweicloud.com服务器做了反向代理但是使用该方法,会导致难以推送http://portal.huaweicloud.com搜索引擎下的cookie,因此应用场景有限。

5 扩展

5.1 为什么要区分简单允诺和非简单允诺?

按照上文如是说:

简单允诺就是满足用户方法是GET、POST、HEAD,头域为Accept、Accept-Language、Content-Language、Last-Event-ID、Content-Type,且Content-Type只限于三个值:application/x-www-form-urlencoded、multipart/form-data、text/plain的允诺,比如普通的递交HTML Form配置文件的允诺。

非简单允诺,就是普通 HTML Form 难以实现的允诺。比如 PUT 方法、需要其他的内容编码方式、自定义头之类的。

对于服务器来说:

第一, 许多服务器压根没打算给considerably出访使用,不会给CORS响应头,应用程序也会做相应报错,但是由于布吕马出访不会阻止允诺发出,但是允诺本身可能已经造成了后果,所以最好能够阻止considerably允诺发出。

第二, 要回答某个允诺是否接受布吕马出访,可能涉及额外的计算逻辑,这个逻辑可能简单,如一律放通;但也可能复杂,可能取决于哪个资源、哪种操作、来自哪个Origin。对于应用程序来说,它只需要知道能否布吕马出访,但是对于服务器来说,计算成本可大可小。所以他们希望这种判断不需要每次由服务器展开计算。

CORS的预检允诺preflight就是这样一种机制,应用程序先单独允诺一次,询问服务器某个资源是否能considerably出访,假如不允许的话,就在预检允诺的响应中告知应用程序,使得应用程序不再推送实际允诺。

这个机制即为“先许可,再允诺”,因此默认禁止了considerably允诺。

假如允许的话,应用程序才会继续推送实际允诺,这样不合法considerably允诺就不会对服务器造成任何影响。

但是这种机制,只能限于非简单允诺。在处理简单允诺的时候,假如服务器不打算接受considerably允诺,无法依赖CORS预检允诺preflight机制,因为普通配置文件会直接发动实际允诺,所以默认禁止considerably的简单允诺是做不到的。

因此,他们常在安全可靠规范中看到,不要使用GET方法来递交重要敏感数据,不要使用简单的配置文件允诺来递交敏感数据等,原因就在这里。

6 总结

应用程序布吕马有三大方式,AJAX允诺布吕马、JSONP布吕马、服务端转发布吕马,每种布吕马会适用于不同的销售业务场景。

其中,AJAX布吕马使用场景较多,遵循W3C标准,由应用程序和服务器根据HTTP头域Access-Control开头的相关字段协商处理布吕马流程。

HTTP允诺还分为简单允诺和非简单允诺,在非简单允诺的布吕马出访时,还会触发预检允诺preflight流程。

对于他们销售业务开发和试验的启示:

对于重要敏感数据,不要使用GET、简单配置文件递交等简单HTTP允诺来处理,需要使

此外,除了不使用简单允诺之外,还能通过每次允诺使用不同随机串、增加验证码方式二次校验等方法,来避免允诺被considerably假造。

7 参考资料

[1] 应用程序相混经济政策及其规避方法

[2] 彻底认知应用程序的布吕马

[3] 为什么布吕马的post允诺区分为简单允诺和非简单允诺和content-type相关?

[4] 浅谈CSRF布吕马反击

深入细致认知应用程序布吕马原理(演示程序).rar( 1.38 MB, 0 downs )